Посилання - це механізм доставки даних на ваш пристрій. Unsplash / Марвін Толентіно

Щодня, часто кілька разів на день, вам пропонується натискати посилання, надіслані вам брендами, політиками, друзями та незнайомими людьми. Ви завантажуєте програми на свої пристрої. Можливо, ви використовуєте QR-коди.

Більшість цих видів діяльності є безпечними, оскільки вони походять із джерел, яким можна довіряти. Але іноді злочинці видають себе за надійні джерела, щоб змусити вас натиснути на посилання (або завантажити програму), що містить шкідливе програмне забезпечення.

По суті, посилання - це лише механізм доставки даних на ваш пристрій. Код можна вбудувати у веб-сайт, який переспрямовує вас на інший сайт і завантажує шкідливе програмне забезпечення на пристрій за маршрутом до вашого фактичного пункту призначення.

Натискаючи неперевірені посилання або завантажуючи підозрілі програми, ви збільшуєте ризик впливу шкідливих програм. Ось, що може статися, якщо ви це зробите - і як ви зможете мінімізувати свій ризик.

Що таке зловмисне програмне забезпечення?

Зловмисне програмне забезпечення є визначено як зловмисний код, який:

матиме несприятливий вплив на конфіденційність, цілісність або доступність інформаційної системи.

У минулому зловмисне програмне забезпечення описувало шкідливий код, який набував форми вірусів, хробаків або троянських коней.

Віруси вбудовувались у справжні програми і покладалися на ці програми для розповсюдження. Черви, як правило, були самостійними програмами, які могли встановлювати себе за допомогою мережі, USB або програми електронної пошти для зараження інших комп’ютерів.

Троянські коні взяли свою назву від дарування грекам під час Троянської війни в Гомеровій Одісеї. Подібно до дерев’яного коня, троянський кінь виглядає як звичайний файл, поки якась заздалегідь визначена дія не призведе до виконання коду.

Сучасне покоління засобів для зловмисників набагато більше складні, і часто є поєднанням цих методів.

Ці так звані "змішані атаки" значною мірою покладаються на соціальну інженерію - здатність маніпулювати кимось, щоб вона робила те, що зазвичай не робив - і часто класифікуються за тим, що вони в кінцевому рахунку будуть робити з вашими системами.

Що робить шкідливе програмне забезпечення?

Сучасне зловмисне програмне забезпечення - це прості у використанні, спеціальні набори інструментів, що розповсюджуються в темній мережі, або, маючи на увазі дослідників безпеки, які намагаються вирішити проблеми.

Одним натисканням кнопки зловмисники можуть використовувати ці набори інструментів для надсилання фішингу електронних листів та спаму SMS-повідомлень для використання різних типів шкідливих програм. Ось деякі з них.

-

засіб віддаленого адміністрування (RAT) можна використовувати для доступу до камери комп’ютера, мікрофона та встановлення інших типів шкідливих програм

-

кейлоггери можна використовувати для контролю паролів, даних кредитної картки та адрес електронної пошти

-

програма-вимога використовується для шифрування приватних файлів, а потім вимагає оплати в обмін на пароль

-

Ботнети використовуються для розподілених атак відмови в обслуговуванні (DDoS) та інших незаконних дій. DDoS-атаки можуть заполонити веб-сайт стільки віртуальним трафіком, що він вимикається, подібно до того, як магазин наповнений такою кількістю клієнтів, яких ви не можете перемістити.

-

cryptptominers використовуватимуть обладнання вашого комп’ютера для видобутку криптовалюти, що сповільнить ваш комп’ютер

-

Викрадення або псування використовуються, щоб зіпсувати сайт або збентежити вас розміщення порнографічних матеріалів у своїх соціальних мережах

Приклад нападу зневаги на офіс туристичної індустрії штату Юта з 2017 року. Wordfence

Як шкідливе програмне забезпечення потрапляє на ваш пристрій?

За оцінками дані страхового відшкодування підприємств, що базуються у Великобританії, понад 66% кібервипадків спричинені помилками співробітників. Хоча дані відносять лише 3% цих атак до соціальної інженерії, наш досвід свідчить, що більшість з цих атак почалася б саме так.

Наприклад, співробітники, які не дотримуються спеціальних політик в галузі ІТ та інформаційної безпеки, не отримують інформації про те, яка частина їх цифрового сліду була викрита в Інтернеті, або просто ними користуються. Опублікування того, що ви вечеряєте в соціальних мережах, може відкрити для вас атаку добре навченого соціального інженера.

QR-коди однаково ризиковані, якщо користувачі відкривають посилання, на яке вказують QR-коди, без попередньої перевірки, куди він прямував, як зазначено це дослідження 2012.

Навіть відкриття зображення у веб-браузері а наведення на неї миші може призвести до встановлення шкідливого програмного забезпечення. Це досить корисний інструмент доставки, враховуючи рекламний матеріал, який ви бачите на популярних веб-сайтах.

Фейкові програми також були виявлені на обох Apple та в Google Play магазини. Багато з них намагаються викрасти облікові дані для входу, імітуючи добре відомі банківські програми.

Іноді шкідливе програмне забезпечення розміщує на вашому пристрої хтось, хто хоче відстежити вас. У 2010 році Шкільний округ Нижнього Меріона вирішив два позови, порушені проти них, за порушення приватності учнів та таємно записуючи за допомогою веб-камери позичених шкільних ноутбуків.

Що ви можете зробити, щоб цього уникнути?

У випадку з Шкільним округом Нижнього Меріона студенти та вчителі підозрювали, що за ними стежать, оскільки вони "побачили зелене світло біля веб-камери на своїх ноутбуках, що на мить увімкнулося".

Хоча це чудовий показник, багато інструментів хакерів гарантують, що підсвічування веб-камери вимкнене, щоб уникнути підозр. Екранні сигнали можуть дати вам помилкове відчуття безпеки, особливо якщо ви не розумієте, що мікрофон є завжди доступний для усних реплік або інших форм відстеження.

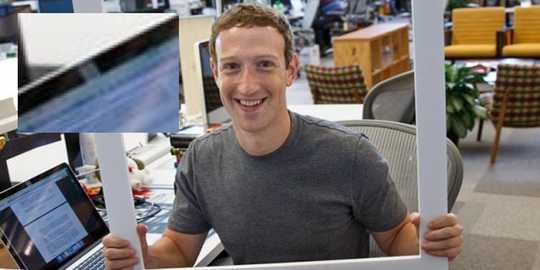

Генеральний директор Facebook Марк Цукерберг охоплює веб-камеру свого комп’ютера. Бажано бачити, як фахівці з інформаційної безпеки роблять те саме. iphonedigital / flickr

Базове усвідомлення ризиків у віртуальному просторі пройде довгий шлях до їх пом’якшення. Це називається кібергігієною.

Використання належного, сучасного програмного забезпечення для сканування вірусів та шкідливих програм є надзвичайно важливим. Однак найголовніша порада - оновити пристрій, щоб забезпечити найновіші оновлення безпеки.

Наведіть курсор на посилання в електронному листі, щоб побачити, куди ви насправді йдете. Уникайте скорочених посилань, таких як bit.ly та QR-коди, якщо ви не можете перевірити, куди посилається, за допомогою розширювача URL-адрес.

Що робити, якщо ви вже натиснули?

Якщо ви підозрюєте, що у вашій системі є зловмисне програмне забезпечення, ви можете зробити прості кроки.

Відкрийте програму веб-камери. Якщо ви не можете отримати доступ до пристрою, оскільки він уже використовується, це сигналізує про те, що ви могли бути зараженими. Вище, ніж звичайне використання батареї, або машина, що працює гарячіше, ніж зазвичай, також є хорошими показниками того, що щось не зовсім правильно.

Переконайтесь, що у вас встановлено хороше антивірусне та зловмисне програмне забезпечення. Естонські стартапи, такі як Байти шкідливого програмного забезпечення та Сегуру, можна встановити як на телефон, так і на робочий стіл, щоб забезпечити захист у реальному часі. Якщо ви працюєте на веб-сайті, переконайтеся, що у вас встановлено належний захист. Wordfence добре працює для блогів WordPress.

Однак, що важливіше, переконайтеся, що ви знаєте, скільки даних про вас уже було викрито. Пошукайте самі - включаючи пошук зображень Google за вашим зображенням профілю - щоб побачити, що є в Інтернеті.

Перевірте всі свої адреси електронної пошти на веб-сайті haveibeenpwned.com щоб перевірити, чи не було відкрито ваші паролі. Тоді переконайтеся, що більше ніколи не використовуєте жодних паролів для інших служб. В основному, ставитися до них як до скомпрометованих.

Кібербезпека має технічні аспекти, але пам’ятайте: будь-яка атака, яка не зачіпає людину чи організацію, є лише технічною завадою. Кібератаки - це проблема людини.

Чим більше ви знаєте про свою власну цифрову присутність, тим краще ви будете підготовлені. Усі наші індивідуальні зусилля краще захищають наші організації, наші школи, нашу сім’ю та друзів.![]()

Про авторів

Річард Меттьюз, викладач Центру підприємництва, комерціалізації та інновацій | Кандидат наук з криміналістики зображень та кібер | Радник, Університет Аделаїди та Кірен Ніолас Ловелл, керівник групи реагування на комп’ютерні надзвичайні ситуації TalTech, Таллінський технологічний університетлоджія

Ця стаття перевидана з Бесіда за ліцензією Creative Commons. Читати оригінал статті.