Звичайні методи безпеки ІТ можуть не захистити вас від шкідливих атак, які потрапляють у вашу систему через повсякденні пристрої, такі як ключі USB. Shutterstock

Якщо ви керуєте бізнесом, вас, ймовірно, турбує ІТ-безпека. Можливо, ви інвестуєте в антивірусне програмне забезпечення, брандмауери та регулярні оновлення системи.

На жаль, ці заходи можуть не захистити вас від шкідливих атак, які потрапляють у ваші системи через повсякденні пристрої.

Увечері у п’ятницю, 24 жовтня 2008 р. Річард С. Шеффер -молодший, найвищий офіцер із захисту комп’ютерних систем АНБ, був на брифінгу з президентом США Джорджем Бушем, коли помічник передав йому записку. Записка була короткою і чіткою. Вони були зламані.

Як це відбулося? Винуватцем став простий USB.

Атаки ланцюга постачання USB

Атака була несподіваною, оскільки секретні військові системи не підключені до зовнішніх мереж. Джерело було ізольовано від черв’яка, завантаженого на USB -ключ, який був ретельно налаштований і залишений у великій кількості придбано в місцевому інтернет -кіоску.

Це приклад атаки на ланцюжок поставок, яка зосереджена на найменш безпечних елементах у ланцюжку поставок організації.

Американські військові негайно переїхали до заборонити USB -накопичувачі в польових умовах. Кілька років по тому США застосували б таку ж тактику, щоб порушити та зірвати програму ядерної зброї Ірану під час нападу, який зараз отримав назву Stuxnet.

Урок зрозумілий: якщо ви підключаєте USB -накопичувачі до своїх систем, вам потрібно бути дуже впевненим, звідки вони прийшли і що на них.

Якщо постачальник може отримати таємне корисне навантаження на USB -накопичувач, то немає безпечного періоду, в якому USB є хорошим вибором. Наприклад, зараз ви можете придбати USB -накопичувач, який є таємно маленьким комп’ютером, і він, вставивши його, відкриє вікно на вашій машині та відтворить Марш Зірки Смерті.

Це лише один вид атаки на ланцюжок поставок. Які інші види?

Атаки мережевого постачання

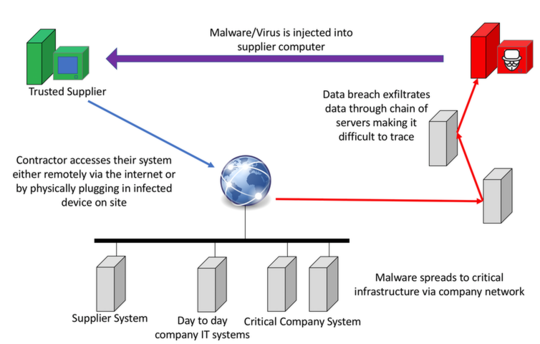

Користувачі комп’ютерів мають тенденцію зберігати всю свою інформацію в мережі, концентруючи свої активи в одному місці. У цьому випадку, якщо один комп'ютер зламаний, то вся система відкрита для зловмисника.

Подумайте про конференц -телефон, який використовується у вашій організації. Припустимо, у цьому телефоні з підтримкою мережі була вбудована помилка, яка дозволила б зловмисникам прислухайтесь до будь -яких розмов поблизу. Це була реальність у Росії 2012, коли постраждало більше 16 версій популярного IP -телефону Cisco. Cisco випустила патч для своїх телефонів, який могли б встановити департаменти ІТ -безпеки більшості компаній.

Базова модель атаки мережевого ланцюжка поставок показує, наскільки вразливі взаємопов'язані системи всередині організації. Автор поставляється

У 2017 році подібне питання виникло, коли бренд посудомийної машини лікарняного класу зазнав впливу вбудований незахищений веб-сервер. У випадку лікарні існує велика кількість приватних даних та спеціалізованого обладнання, які можуть бути скомпрометовані такою вразливістю. Незважаючи на те, що виправлення було врешті -решт випущено, для його завантаження потрібен спеціаліст із обслуговування.

Атаки ланцюгів поставок нещодавно були причетні до катастрофічного відмови північнокорейської ракетної програми. Девід Кеннеді, у відео для Insider, обговорює, як раніше США порушували ядерні програми, використовуючи кібер. Якщо вони все ще володіють цією здатністю, можливо, вони захочуть залишити її прихованою. Якщо це так, можливо, однією з численних помилок Північної Кореї могло бути випробування такої кіберзброї.

П'ять способів, якими компанії можуть себе захистити

Щоб захистити себе від усього цього, вам потрібно налаштувати основні процеси кібергігієни, які допоможуть уберегти ваш бізнес від зараження.

-

Придбайте та встановіть хороше антивірусне програмне забезпечення та запустіть його у захисному режимі, де воно сканує все на вашій машині. так, навіть Маки заражаються вірусами

-

стежте за тим, хто знаходиться у вашій мережі, уникайте використання ненадійних пристроїв, таких як USB, і нехай ваші адміністратори блокують автозапуск як загальносистемну політику

-

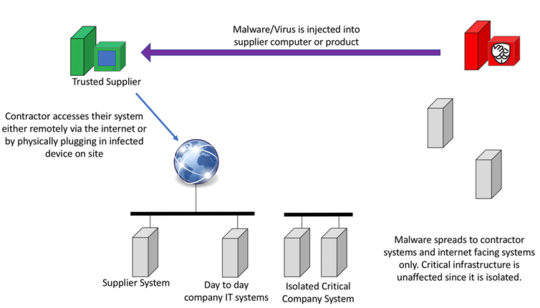

відокремлювати свої мережі. Чи є критична інфраструктура заводу? Не розміщуйте його в одній мережі з повсякденною, у громадських мережах або мережах доступу для гостей

-

регулярно оновлюватися. Не турбуйтесь про останні та найважливіші проблеми, виправте відомі вразливості у своїх системах - особливо з 1980 року

-

оплатити ваше програмне забезпечення та працю. Якщо ви не платите за товар, то хтось платить за вас as продукт.

Відокремивши вашу критичну інфраструктуру від мереж, що мають доступ до Інтернету та доступних постачальникам, можна забезпечити рівень захисту. Однак деякі атаки здатні подолати цей «повітряний проміжок». Автор надав

Кіберінформованість має вирішальне значення

Нарешті, можна максимізувати кіберстійкість навчивши всіх у вашій організації освоювати нові навички. Але важливо перевірити, чи працює ваш тренінг. Використовуйте реальні вправи - спільно з фахівцями з безпеки -, щоб вивчити вашу організацію, відпрацювати ці навички та відпрацювати, де вам потрібно вдосконалюватися.

Ціна будь -якого підключення до Інтернету полягає в тому, що він вразливий до атак. Але, як ми показали, навіть окремі системи не є безпечними. Навмисна практика та продумані підходи до безпеки можуть підвищити захист вашого бізнесу або робочого місця.![]()

Про авторів

Річард Меттьюз, кандидат філологічних наук, Університет Аделаїди та Нік Фолкнер, доцент та директор Австралійського консорціуму розумних міст, Університет Аделаїди

Ця стаття перевидана з Бесіда за ліцензією Creative Commons. Читати оригінал статті.