На цьому тижні випуск WikiLeaks того, що очевидно є інформація Центрального розвідувального управління, пов'язана з його комп'ютерним злом нікого не здивувати: незважаючи на скарги на націленість на них кібератаками з інших країн, США роблять чималу кількість власних злому. Залучено кілька федеральних агентств, включаючи ЦРУ та Управління національної безпеки та навіть дружні нації. Ці останні розкриття інформації також нагадують нам про істинність кібербезпеки про те, що будь-який електронний пристрій, підключений до мережі, може бути зламаний. ![]()

Оскільки дослідники кібербезпеки проводять попередній огляд даних, опублікованих у тому, що WikiLeaks називає "Vault 7", ми виявляємо, що документи в основному підтверджують наявні знання про те, наскільки поширеним є злом та скільки потенційних цілей є у світі.

Цей цикл витоків документів 2013-2016 рр. Також підсилює, мабуть, найбільш тривожну інформацію, яку ми вже знали: Особи та сам уряд повинні активізувати зусилля з кіберзахисту для захисту конфіденційної інформації.

Майже все можна зламати

Протягом багатьох років експерти з безпеки та дослідники попереджали, що якщо щось підключено до Інтернету, це так вразливі до атаки. І шпигуни по всьому світу регулярно збирати інтелект електронним способом з метою дипломатичної, економічної та національної безпеки.

В результаті ми і інші в спільноті кібербезпеки не були здивовані Викриття 2013 року від колишнього підрядника АНБ Едварда Сноудена. Ми знали, що розкриті ним програми шпигунства можливі, якщо не ймовірні. Натомість, широка громадськість та багато політиків були вражені і стурбовані документами Сноудена, так само багато громадян здивовані розкриттям WikiLeaks цього тижня.

Один із елементів нового випуску WikiLeaks “Vault 7” забезпечує більше розуміння сфери державного шпигунства. У проекті під назвою „Плачучий ангел", Хакери ЦРУ та їхні британські колеги працювали над тим, щоб повернутися Розумні телевізори Samsung F8000 оснащені засобами дистанційного спостереження. Зламані телевізори могли записувати те, що їхні власники говорили неподалік, навіть коли їх вимикали.

Той факт, що ЦРУ спеціально націлено на розумні телевізори, повинен послужити ще одним тривожним сигналом для широкої громадськості та виробників технологій щодо проблеми кібербезпеки, властиві сучасним пристроям. Зокрема, “розумний будинок"І Пристрої Інтернету речей представляють значну вразливість. Вони відкриті для нападу не лише з боку урядових організацій, які шукають розвідувальну інформацію щодо інформації про національну безпеку, але й терористів, злочинців та інших супротивників.

Не обов’язково мати в усіх кімнатах будинку постійно ввімкнені та підключені до мережі мікрофони чи камери. Незважаючи на те, що багато з цих пристроїв продаються разом небезпечні налаштування за замовчуванням - -, ринок є зростає дуже швидко. Все більше людей купують Домашня сторінка Google or Amazon Echo пристрої, Няні з підтримкою Wi-Fi і навіть обладнання для домашньої безпеки, підключене до Інтернету.

Це вже спричинило проблеми для сімей, чиї пристрої підслухали тележурналіста і замовили лялькові будиночки чи чиї дітей відстежував плюшевий ведмедик. І більша частина Інтернету була порушена, коли було багато «розумних» пристроїв викрадений і використаний для нападу на інші мережеві системи.

Ключовою мішенню були телефони

ЦРУ також дослідило способи взяти під контроль операційні системи смартфонів, дозволяючи агенції контролювати все, що робив, говорив або набирав на пристрої користувач телефону. Це зробило б шлях обійти додатки зашифрованого зв'язку після Сноудена як WhatsApp та Signal. Однак у деяких методів ЦРУ напад є вже заблоковано оновленнями безпеки постачальників технологій.

Очевидна здатність ЦРУ зламати смартфони ставить під сумнів необхідність неодноразові дзвінки чиновників до послабити функції шифрування мобільних телефонів. Це також послаблює позов уряду що він повинен посилити нагляд шляхом не повідомляти технологічним компаніям, коли вони дізнаються про слабкі місця в безпеці у повсякденних виробах. Як і двері у ваш будинок, технологічні вразливості однаково добре працюють, забезпечуючи доступ як “добрим хлопцям”, так і „поганим хлопцям”.

Зрештою, як суспільство, ми повинні продовжувати обговорювати компроміси між зручностями сучасних технологій та безпекою / приватністю. Існують певні переваги та зручності від поширених і придатних для носіння обчислювальних машин, розумних автомобілів і телевізорів, холодильників та термостатів з підтримкою Інтернету тощо. Але існують цілком реальні проблеми безпеки та конфіденційності, пов’язані з їх установкою та використанням у нашому особистому середовищі та приватному просторі. Додаткові проблеми можуть виникати внаслідок того, як наші уряди вирішують ці проблеми, поважаючи поширену думку та визнаючи можливості сучасних технологій.

Як громадяни, ми повинні вирішити, з яким рівнем ризику ми - як нація, суспільство та особи - готові зіткнутися, використовуючи підключені до Інтернету товари.

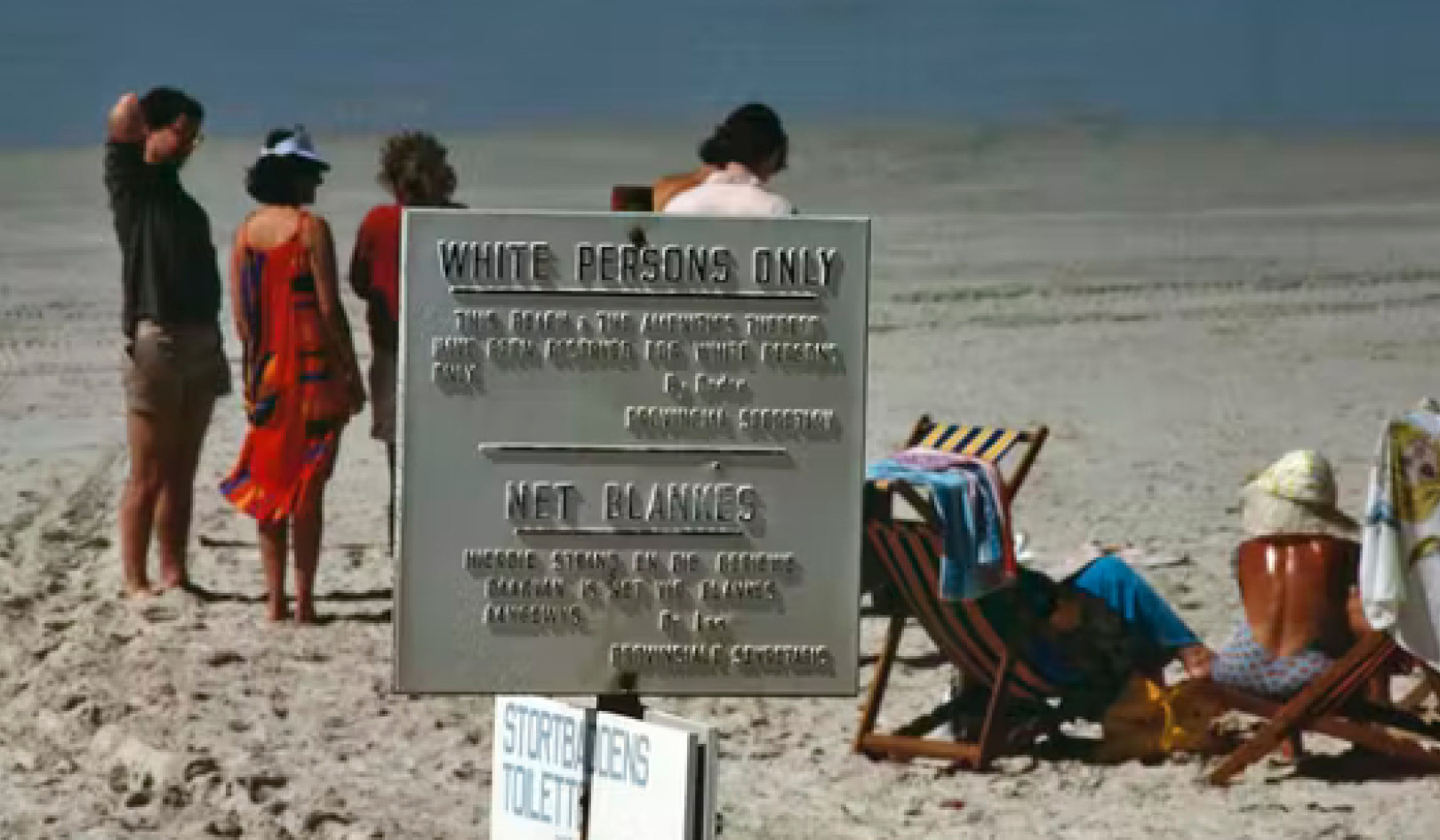

Ми часто нападаємо - але погані захисники

Випуск WikiLeaks також підтверджує реальність, про яку США можуть віддати перевагу мовчати: Хоча уряд заперечує проти нападів інших на кібератаки проти США, ми також їх запускаємо. Це не новина, але це шкодить репутації Америки як чесного гравця на міжнародній арені. Це також знижує довіру до американських чиновників, коли вони заперечують проти електронної діяльності інших країн.

Такі витоки розкривають світові методи Америки, забезпечуючи безліч напрямків для противників, які хочуть повторити те, що роблять урядові агенти, - або навіть потенційно розпочати атаки, які, як видається, надходять від американських агентств, щоб приховати власну участь або відхилити приписування.

Але, мабуть, найбільш тривожне повідомлення, яке представляє розкриття WikiLeaks, полягає у самій витоку інформації: це ще одне гучне, широкомасштабне порушення інформації від великого урядового відомства США - і принаймні третього за значимістю від секретного розвідувального співтовариства.

Мабуть, найбільшим випадком втрати даних уряду США був 2014 рік Порушення управління управління персоналом що вплинуло більше 20 мільйонів нинішніх і колишніх федеральних робітників та їхні сім'ї (включаючи авторів цієї статті). Але США ніколи по-справжньому не захищали свої цифрові дані від кібератаків. У 1990-х був Місячний лабіринт; у 2000-х був Титановий дощ. І це лише для початку.

Нашому уряду потрібно більше зосередитись на мирських завданнях кіберзахисту. Утримання інших від ключових систем є вирішальним для національної безпеки США та належного функціонування нашого уряду, військових та цивільних систем.

Досягти цього непросте завдання. Після цього останнього випуску WikiLeaks, безсумнівно, ЦРУ та інші відомства ще більше посилять свої дії захист від внутрішніх загроз та інші засоби захисту. Але частиною проблеми є обсяг даних, які країна намагається зберегти в першу чергу в таємниці.

Ми рекомендуємо федеральному уряду переглянути свою класифікаційну політику, щоб відверто визначити, чи занадто багато інформації марно оголошується таємницею. За повідомленнями, стільки, скільки 4.2 мільйонів чоловік - федеральні службовці та підрядники - мають дозвіл на безпеку. Якщо стільки людей потребують або отримують доступ для обробки секретних матеріалів, чи занадто багато їх для початку? У будь-якому випадку, інформація, яку наш уряд оголошує таємною, доступна дуже великій групі людей.

Якщо США мають успіх у забезпеченні своєї важливої урядової інформації, вони повинні краще працювати над управлінням обсягом генерованої інформації та контролем доступу до неї, як уповноваженим, так і іншим чином. Звичайно, жодне з них не є простим завданням. Однак відсутні основні зміни, що фіксують прислів'я культ класифікації, у майбутньому, швидше за все, буде набагато більше повідомлень типу WikiLeaks.

про автора

Річард Форно, старший викладач, дослідник кібербезпеки та Інтернету, Університет Меріленда, округ Балтимор та Анупам Джоші, професор та кафедра родини Орос, кафедра комп'ютерних наук та електротехніки, Університет Меріленда, округ Балтимор

Ця стаття була спочатку опублікована на Бесіда. Читати оригінал статті.

Суміжні книги

at InnerSelf Market і Amazon